Firmas

Claves para componer el principio de proporcionalidad en el uso de las tecnologías de la información

La autora de esta columna, Ana Belén Farrero Rúa, es fiscal delegada de Criminalidad Informática de la Fiscalía Provincial de Tarragona.

29/3/2019 06:15

|

Actualizado: 29/3/2019 00:40

|

Es la primera vez que escribo sobre la cuestión prejudicial que provocó algún momento de zozobra.

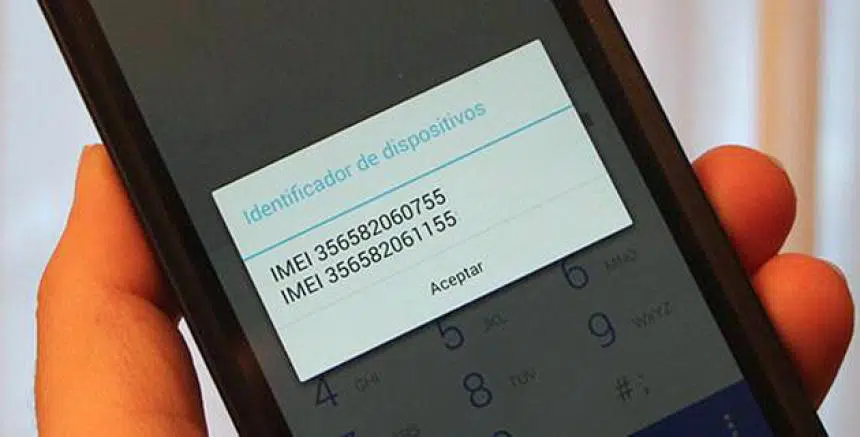

Cuando la legislación nacional se pone en jaque con ocasión de la duda del Tribunal proponente, habiendo conseguido superar la época de sequía legislativa en términos tecnológicos, debo confesar que en algún momento creí que el recurso de apelación que interpuse contra la decisión denegatoria de librar un mandamiento para la obtención de los datos de IMEI de un teléfono sustraído con violencia de intensidad, en una zona transitada de la ciudad de Tarragona había sido un error.

Como contrapeso, creí plenamente aplicable la Ley 25/2007 de 18 de octubre, de conservación de datos relativos a las comunicaciones electrónicas y a las redes públicas de comunicaciones a pesar de la sentencia del Tribunal de Justicia de la Unión Europea (TJUE) de fecha 8 de abril de 2014, por la que se invalida la Directiva 2006/24/UE de la que la citada Ley es trasposición.

Durante la tramitación de la cuestión prejudicial entró en vigor la Ley Orgánica 13/2015, de 5 de octubre, de modificación de la Ley de Enjuiciamiento Criminal para el fortalecimiento de las garantías procesales y la regulación de las medidas de investigación tecnológica, y fue incorporada a la legislación vinculante para la resolución de la cuestión.

Superado el trance, y estudiada la sentencia de la Gran Sala del TJUE, de 2 de octubre de 2018, es el momento de demostrar que la proporcionalidad y el respeto a los derechos fundamentales es cosa de todos.

Tanto los Jueces como los Fiscales tenemos la alta responsabilidad de hacer del juicio de ponderación nuestra mejor herramienta en lo que a la interpretación y la aplicación de la norma que el legislativo nos ha ofrecido se refiere, para que no se cumplan los malos augurios de aquellos que creen que haremos un uso desmedido de esta gran herramienta para la instrucción y la obtención de los datos, hechos y circunstancias relevantes, para esclarecer los hechos e identificar a los criminalmente responsables.

Y digo esto, porque el TJUE nos ofrece un instrumento poderoso en torno a la determinación del límite de los derechos fundamentales de la intimidad y del secreto de las comunicaciones en términos de los artículos 7 y 8 de la Carta de Derechos Fundamentales de la UE.

Este instrumento no es otro que el de la gradación en el nivel de injerencia a través del juicio de proporcionalidad.

La plasmación en el artículo 15.1 de la Directiva 2002/58/CE del Parlamento Europeo y del Consejo, de 12 de julio de 2002, relativa al tratamiento de los datos personales y a la protección de la intimidad en el sector de las comunicaciones electrónicas, de la posible limitación de la privacidad y de las comunicaciones electrónicas, para el mantenimiento de la seguridad pública y la defensa y seguridad del estado, en la persecución de los “delitos”.

Y la constatación de que, en caso de injerencia grave, ésta sólo puede producirse de manera respetuosa con los derechos fundamentales consagrados en los artículos 7 y 8 de la Carta, cuando se trata de la persecución de delincuencia grave.

Deja abierta la posibilidad razonable de tender a la búsqueda del equilibrio entre la injerencia de un derecho fundamental como la intimidad o el secreto a las comunicaciones (extraordinariamente reforzado, como no podría ser de otro modo), y la gravedad de la conducta que se pretende esclarecer.

Ahondando en este sentido, los apartados 56 y 57 de la sentencia de 2 de octubre de 2018 de TJUE refuerzan el principio de proporcionalidad, en el ámbito de la prevención, investigación, descubrimiento y persecución de delitos.

Dispone expresamente que “solo puede justificar una injerencia grave el objetivo de luchar contra la delincuencia que a su vez esté también calificada de ‘grave’. En cambio, cuando la injerencia que implica dicho acceso no es grave, puede estar justificada por el objetivo de prevenir, investigar, descubrir y perseguir ‘delitos’ en general».

MARCO LEGISLATIVO Y PRINCIPIO DE PROPORCIONALIDAD

El marco legislativo procesal penal que permite la injerencia se encuentra establecido en los artículos 579 y 588 de la Ley de Enjuiciamiento Criminal (LECRIM).

Así, será posible autorizar dicha diligencia cuando se trate de:

1.- Delitos dolosos castigados con pena con límite máximo de, al menos tres años de prisión (artículo 579 1-1º del Código Penal).

2.- Delitos cometidos en el seno de grupo u organización criminal (artículo 579 1-2º del CP).

3.- Delitos de terrorismo (artículo 579-1-3º del CP).

4.- Delitos cometidos a través de instrumentos informáticos o de cualquier otra tecnología de la información o la comunicación o servicio de comunicación (artículo 588 ter a).

Pero no sólo la constatación de concurrencia de estos presupuestos normativo-delictuales son suficientes para la posible adopción de la medida de instrucción de injerencia de un derecho fundamental.

Es el principio de proporcionalidad el que lo reviste y refrenda todo.

En el mismo precepto 588 bis a) de la LECRIM el legislador lo ha definido en el apartado 5: “las medidas de investigación reguladas en este capítulo solo se reputarán proporcionadas cuando, tomadas en consideración todas las circunstancias del caso, el sacrificio de los derechos e intereses afectados no sea superior al beneficio que de su adopción resulte para el interés público y de terceros. Para la ponderación de los intereses en conflicto, la valoración del interés público se basará en la gravedad del hecho, su trascendencia social o el ámbito tecnológico de producción, la intensidad de los indicios existentes y la relevancia del resultado perseguido con la restricción del derecho.”

El Tribunal de Justicia de la Unión Europea ha dado claves para componer el principio de proporcionalidad.

Quedan plasmadas en la sentencia de 8 de abril de 2014 (TJUE), en la que dice que el principio de proporcionalidad exige que los actos de las instituciones de la Unión sean adecuados para lograr los objetivos legítimos perseguidos por la normativa de que se trate y no rebasen los límites de lo que resulta apropiado y necesario para el logro de dichos objetivos[1].

Y en relación específica al tratamiento de datos personales, el TJUE destaca los requisitos acumulativos para que el tratamiento sea lícito: que sea necesario para la satisfacción del interés legítimo perseguido por el responsable del tratamiento o por el tercero o terceros a los que se comuniquen los datos (el Estado), y, por otra parte, que no prevalezcan los derechos y libertades fundamentales del interesado.

La sentencia del TJUE, Sala 3ª, de 24 de noviembre de 2011 incorpora también en el juicio de ponderación el hecho de que los datos sean accesibles desde fuentes accesibles al público o tengan un carácter reservado.

A este respecto, procede subrayar que nada se opone a que, en ejercicio del margen de apreciación que les confiere el artículo 5 de la Directiva 95/46, los Estados miembros establezcan los principios que deben regir dicha ponderación.

El Tribunal Constitucional ha tenido ocasión de pronunciarse sobre ello, concretamente en su sentencia 104/2006, de 3 de abril, en la que teniendo en cuenta, a estos efectos, la incidencia del uso de las tecnologías de la información en la ejecución del hecho ilícito investigado recuerda que en estas circunstancias, en las que se pone de manifiesto que la policía judicial intentó la investigación de los hechos por otras vías alternativas y en las que la utilización de las tecnologías de la información a la vez que facilitan la comisión del delito dificultan su persecución, no puede sostenerse que la investigación de un delito contra la propiedad intelectual cometido mediante la utilización de las tecnologías de la información, carezca de la entidad necesaria para considerar desproporcionada la intervención de la línea de teléfono móvil de contacto que aparecía en la página web en la que se ofertaban los productos informáticos.

En definitiva, en el juicio de proporcionalidad de la interceptación de las comunicaciones telefónicas además de la gravedad de la pena, del bien jurídico protegido y de la comisión del delito por organizaciones criminales, también puede ponderarse la incidencia del uso de las tecnologías de la información pues su abuso facilita la perpetración del delito y dificulta su persecución.

Y el Tribunal Supremo (sentencia 768/2015, de 23 de noviembre) nos alumbró sobre el asunto, “a los efectos del juicio de proporcionalidad resulta especialmente significativo, como hemos subrayado, el dato de la menor intensidad lesiva en el objeto de protección del derecho al secreto de las comunicaciones que el acceso a los listados comporta, de modo que este dato constituye un elemento indispensable tanto de la ponderación de la necesidad de esta medida para alcanzar un fin constitucionalmente legítimo, como a los efectos de estimación de la concurrencia del presupuesto habilitante de la misma”.

CONCEPTOS TECNOLÓGICOS Y DERECHOS FUNDAMENTALES DE INTIMIDAD Y SECRETO DE LAS COMUNICACIONES

En la balanza de ponderación habrá que situar, de un lado, el dato que se requiere y que se solicita y de otro lado, el derecho fundamental que puede ser conculcado.

Sobre los datos que se requieren, hay que atender a la clasificación de datos de identificación de titular y de geolocalización del dispositivo, y datos vinculados al proceso de comunicación, ya sean datos asociados al proceso comunicativo en sí, relativos a la identificación de los interlocutores en este caso, como de la duración, contenido y tiempo de producción de la comunicación estricta, distinguiendo la que tiene carácter dinámico con la que tiene carácter estático.

El Derecho de la Unión Europea nos ofrece una clasificación relativa a los tipos de datos de los que podemos hacer extracción.[2]

Algunos de estos datos son accesibles por los prestadores de servicio de telecomunicación y se almacenan durante un periodo de tiempo específico.

Algunos de esos datos no son accesibles por las propias configuraciones de las aplicaciones a través de las cuales hoy es posible desarrollar la comunicación, por ejemplo los mensajes encriptados de extremo a extremo.

Para poder avanzar en el juicio de ponderación es indispensable tener conocimiento técnico sobre lo que dicho dato puede aflorar en el proceso de investigación.

Han sido difundidas las Circulares de la Fiscalía General del Estado y Dictamen de la Fiscalía de Sala de Criminalidad Informática[3] que devienen útiles por incorporar definiciones técnicas respecto de los elementos que nuestros dispositivos tecnológicos contienen.

LA CUESTIÓN PREJUDICIAL C-207/16

En el supuesto de hecho relativo a la Cuestión Prejudicial C-207/16 , en el que el dato que se solicitaba era el de los códigos IMEI e IMSI, cuyo objeto y finalidad es la identificación respectivamente del terminal físico y del usuario, y la tarjeta SIM que es facilitada a los clientes que asumen la condición de abonados, por la compañía proveedora del servicio de comunicaciones, la conclusión alcanzada es que son datos relativos a abonados, sujetos al régimen de protección de datos relativos a la intimidad, y que por su mínimo nivel de injerencia, puede ser afectado para la persecución de los delitos en general.

Ciertamente, estos datos han de considerarse incluidos en el concepto de datos sobre abonados, siempre que la solicitud/facilitación de los mismos se haga como dato independiente y aislado o desvinculado de cualquier información sobre los procesos comunicativos en que dichas numeraciones hayan podido ser utilizadas.

Ese es el criterio adoptado por el legislador español, en el artículo 588 ter l de la Ley de Enjuiciamiento Criminal que recoge la doctrina jurisprudencial fijada al respecto (SSTS nº 246/2014 de 2 de abril y nº 481/2016 de 2 de junio, SSTS nº 256/2017 de 6 de abril entre otras muchas) se refiere expresamente a las numeraciones IMEI e IMSI como códigos de identificación o etiquetas técnicas de los aparatos de comunicación al establecer que, precisamente por tener esa condición, pueden ser captados directamente por los agentes de Policía Judicial en el curso de sus investigaciones sin precisar para ello de autorización judicial.

De la consideración de los datos como datos de abonados versus datos de tráfico dependerá esa dispersión ponderativa en la injerencia del derecho fundamental violentado en relación con la instrucción judicial llevada a cabo.

Y es bien sabido, que el dispositivo móvil que llevamos encima dista mucho de ser sólo un terminal de comunicación.

De los Fiscales depende llevar a cabo una labor rigurosa de ponderación entre los derechos fundamentales en lanza y nuestro deber de perseguir los delitos, y emitir informe razonado a las peticiones policiales de las que el Juez Instructor debe dar obligatorio traslado, según el artículo 588 bis c de la LECRIM.

De tal modo, los malos augurios sobre el uso desmedido de los medios de investigación tecnológicos y el fin de los derechos fundamentales de intimidad y secreto de las comunicaciones no podrán cumplirse. Defenderemos el Estado de Derecho y generaremos seguridad jurídica, en la máxima expresión proclamada en el artículo 9 de nuestra Constitución.

[1] (Véanse, en este sentido, las sentencias Afton Chemical, EU:C:2010:419, apartado 45; Volker und Markus Schecke y Eifert, EU:C:2010:662, apartado 74; Nelson y otros, C-581/10 y C-629/10, EU:C:2012:657, apartado 71; Sky Österreich, C-283/11, EU:C:2013:28, apartado 50, y Schaible, C-101/12, EU:C:2013:661, apartado29)”.

[2] A tenor del artículo 2 de la Directiva 2002/58, titulado «Definiciones»:

«Salvo disposición en contrario, serán de aplicación a efectos de la presente Directiva las definiciones que figuran en la Directiva [95/46] y en la Directiva 2002/21/CE del Parlamento Europeo y del Consejo, de 7 de marzo de 2002, relativa a un marco regulador común de las redes y los servicios de comunicaciones electrónicas (Directiva marco)

Además, a efectos de la presente Directiva se entenderá por:

- b) “datos de tráfico”: cualquier dato tratado a efectos de la conducción de una comunicación a través de una red de comunicaciones electrónicas o a efectos de la facturación de la misma;

- c) “datos de localización”: cualquier dato tratado en una red de comunicaciones electrónicas o por un servicio de comunicaciones electrónicas que indique la posición geográfica del equipo terminal de un usuario de un servicio de comunicaciones electrónicas disponible para el público;

- d) “comunicación”: cualquier información intercambiada o conducida entre un número finito de interesados por medio de un servicio de comunicaciones electrónicas disponible para el público. No se incluye en la presente definición la información conducida, como parte de un servicio de radiodifusión al público, a través de una red de comunicaciones electrónicas, excepto en la medida en que la información pueda relacionarse con el abonado o usuario identificable que reciba la información;

[3] Circular 1/2019, sobre disposiciones comunes y medidas de aseguramiento de las diligencias de investigación tecnológica en la Ley de Enjuiciamiento Criminal, 2/2019, sobre interceptación de comunicaciones telefónicas y telemáticas, 3/2019, sobre captación y grabación de comunicaciones orales mediante la utilización de dispositivos electrónicos, 4/2019, sobre utilización de dispositivos técnicos de captación de la imagen, de seguimiento y de localización y 5/2019, sobre registro de dispositivos y equipos informáticos, además del Dictamen nº 1/19 de la Unidad de Criminalidad Informática de la Fiscalía General del Estado acerca del alcance de la reclamación de datos de identificación de titulares, terminales y/o dispositivos de conectividad prevista en el nuevo artículo 588 ter m de la Ley de Enjuiciamiento Criminal.

Otras Columnas por Ana Belén Farrero Rúa: