Firmas

¿Qué es el «pentesting»?

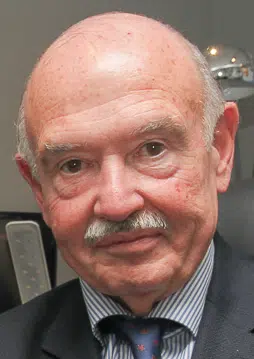

Javier Puyol es el socio director de Puyol Abogados & Partners, boutique legal especializada en el mundo de las nuevas tecnologías y el cumplimiento normativo. En su columna, explica en qué consiste esta técnica que simula el ataque de varias herramientas utilizadas por los "hackers". Foto: Confilegal.

23/7/2023 06:30

|

Actualizado: 24/7/2023 11:49

|

Un “pentesting” (o “pentest”) es una prueba que se realiza a un dispositivo informático con el fin de detectar cuáles son sus potenciales vulnerabilidades o puntos débiles.

Por ello, se puede considerar que esta técnica de “pentesting”, entonces, simula el ataque de diversas herramientas utilizadas habitualmente por los hackers para acceder a un equipo.

Sin embargo, un “pentesting” nunca llegará a infectar realmente los dispositivos, por lo que es inocuo.

Solamente proporcionará información acerca de cuáles son las vulnerabilidades del sistema, para que puedan subsanarse y protegerse así de un potencial hackeo.

Estas auditorías comienzan con la recogida, en fuentes de acceso abierto, de información sobre la empresa, los empleados, usuarios, sistemas y equipamientos.

Continúa con un análisis de vulnerabilidades que se intentarán explotar, incluso con técnicas de ingeniería social, atacando a los sistemas hasta conseguir sus objetivos.

LO QUE SE PUEDE DETERMINAR

Finalmente, se realiza un informe que indica si los ataques tuvieran éxito, y en caso afirmativo porqué y qué información o acceso obtendrían, es decir, se simulan ataques tal y como los llevaría a cabo un ciberdelincuente que quisiera hacerse con el control del sistema o con la información en él contenida.

De esta forma, se puede determinar:

a). Si el sistema informático es vulnerable o no,

b). Evaluar si las defensas con las que cuenta son suficientes y eficaces, y

c). valorar la repercusión de los fallos de seguridad que se detecten.

Normalmente, el “pentesting” es llevado a cabo o realizado por un “pentester”, o auditor de seguridad informática.

DOS TIPOLOGÍAS

Dentro de los “Pentester”, cabe reconocer dos tipologías claramente definidas, que son las siguientes:

a). El llamado “red team”, que es la parte más ofensiva.

b). Y, el denominado “el blue team” que es la parte defensiva de los “Pentester”.

Consecuentemente con ello, realizar un “pentesting” exitoso puede ayudar a detectar vulnerabilidades antes incluso de que ocurran ataques reales.

Existen varios tipos de “pentesting” que se clasifican según el tipo de información que se tenga a la hora de realizar los test.

a). “pentesting” de caja blanca “White Box”.

En este caso, el “Pentester” o Auditor conoce todos los datos sobre el sistema: Estructura, contraseñas, IPs, firewalls, etc.

Y suele formar parte del equipo técnico de la empresa.

Es el más completo y forma parte de un análisis integral de la estructura.

Gracias a toda esta información preliminar es relativamente fácil saber qué puede ser modificado o mejorado dentro de la arquitectura del sistema.

b).“Pentesting” de caja negra “Black Box”

Es el tipo de “pentesting” más “real” ya que, el “Pentester” no tiene apenas datos sobre la organización y actúa como un ciberdelincuente más.

Por eso, como si fuera una prueba “a ciegas” se debe descubrir las vulnerabilidades y amenazas en la estructura de la red.

c). “pentesting” de caja gris “Grey Box”.

Puede definirse como la mezcla de los dos anteriores, el auditor posee cierta información a la hora de realizar los test, es decir, la suficiente para no partir de cero.

Es el tipo de “pentest” más recomendado ya que se necesitará tiempo y medios para poder realizar este test de penetración en su totalidad.

En lo referente a las pautas esenciales para realizar un “pentesting” que tenga un carácter efectivo, como se ha indicado, lo primero que debe tenerse en cuenta es que el mismo constituye una técnica utilizada por los expertos en seguridad informática para evaluar la vulnerabilidad de un sistema.

PASOS ESENCIALES

Los pasos esenciales que se deben observar a los efectos de llevar a cabo un “pentesting” eficaz, son los que se indican seguidamente:

a). Planificación: Antes de empezar el proceso, se debe definir el alcance del test y establecer los objetivos a alcanzar.

En este proceso, es importante también obtener permisos legales y contar con las herramientas adecuadas.

b). Recopilación de información: En esta etapa se recoge toda la información posible sobre el objetivo a analizar (redes, sistemas operativos, aplicaciones web).

Se pueden utilizar técnicas como pueden ser: el escaneo de puertos o el análisis estático del código fuente.

c). Identificación y explotación: Una vez obtenida la información necesaria, se procede a identificar posibles vulnerabilidades e intentar explotarlas mediante ataques controlados.

d). Análisis post-explotación: Si se logra acceder al sistema objetivo mediante alguna vulnerabilidad encontrada previamente, se debe hacer un análisis más profundo para ver qué podemos encontrar dentro del mismo.

e). La documentación: Finalmente, se tiene que documentar todo el proceso llevado a cabo, entre lo que se encuentran aquellos factores de riesgo que hayan sido descubiertos durante la realización del proceso incluyendo en ello, los resultados finales, las recomendaciones, etc.

Siguiendo estos pasos se puede llevar a cabo una evaluación de carácter exhaustiva, que permitirá detectar problemas potenciales antes de que sean aprovechados por atacantes malintencionados en el sistema de la empresa a proteger.

ERRORES A LA HORA DE REALIZAR UN «PENTESTING»

Complementariamente a lo anterior, se ha de tener en consideración un conjunto de actuaciones bastante comunes que pueden ser consideradas como errores bastante frecuentes a la hora de realizar un “pentesting” o prueba de penetración, que es necesario en todo caso solventar, y, que son los que se indican seguidamente:

1. No tener un plan de acción claro: es importante establecer objetivos claros y definir qué se quiere lograr con la prueba.

b). No contar con herramientas adecuadas: utilizar herramientas obsoletas o inadecuadas puede llevar a resultados poco efectivos.

c). La falta de conocimiento técnico suficiente: los evaluadores deben estar capacitados para realizar pruebas de penetración, ya que esto requiere habilidades técnicas especializadas.

d). La ausencia de permisos previos por parte del cliente: antes de iniciar una prueba, a tales efectos, se hace necesario obtener el consentimiento explícito del cliente para evitar posibles problemas legales.

e). La poca comunicación con el equipo interno del cliente: trabajar en conjunto permite conocer mejor las debilidades y fortalezas internas del sistema objetivo a evaluar.

f). El hecho de ignorar vulnerabilidades comunes conocidas como CVE’s (Common Vulnerabilities and Exposures): estas son brechas comunes que pueden ser aprovechables por atacantes malintencionados si no se corrigen oportunamente.

g). El no mantener actualizado todos los elementos relacionados con el proceso: En este sentido, cabe destacar el condicionante relativo a que las tecnologías evolucionan constantemente, por eso siempre existe la necesidad de asegurarse de estar suficientemente informado sobre las nuevas tendencias acerca de la ciberseguridad.

h). No hacer seguimientos periódicos: Una vez realizado la auditoria de seguridad, es importante seguir monitoreando los sistemas detectados como potencialmente vulnerables.

i. El pensamiento limitante solo enfocado en aplicaciones web: La mayoría piensa sólo en aplicaciones web, pero existen otros vectores importantes cómo redes wifi, etc.

j) El hecho de sobrestimar su capacidad: En este sentido, se hace fundamental reconocer hasta dónde llega el expertise ya sea individual o colectivo; y, así mismo, saber cuándo se requiere ayuda externa, mediante la prestación de los correspondientes servicios de ciberseguridad.

Las nuevas tendencias en la realización de este tipo de auditorías de seguridad constituyen un elemento muy importante para garantizar la protección adecuada del sistema.

Además, estas nuevas tendencias están surgiendo continuamente en este campo y es importante estar al día con ellas.

Es importante tener en cuenta que las amenazas cibernéticas están evolucionando constantemente.

TÉCNICAS PARA IDENTIFICAR POSIBLES VULNERABILIDADES

Una de ellas es la que hace referencia al uso cada vez mayor de técnicas avanzadas como “machine learning”, y el llamado “análisis predictivo” para identificar posibles vulnerabilidades antes incluso de que ocurran.

Otra tendencia emergente se centra en la importancia creciente del factor humano en los sistemas de seguridad, ya que muchas veces los errores humanos pueden ser el punto débil más fácilmente explotable por un atacante.

Al mismo tiempo es importante tener en cuenta a la hora de llevar a cabo un proceso de esta naturaleza, valorar una serie de condicionantes muy importantes que determinan el éxito de este proceso

Entre los pasos esenciales para realizar una auditoría de seguridad efectiva se incluyen los siguientes:

a). La identificación de activos.

b). El análisis y evaluación de riesgos.

c). La definición del alcance y objetivos de la auditoría.

d). El diseño e implementación del plan de pruebas.

e). El registro detallado y documentación adecuada durante todo el proceso.

Hoy en día, se está prestando cada vez más atención al factor humano en los sistemas de seguridad ya que a menudo son los errores humanos los puntos débiles más explotables por un atacante.

Del mismo modo, son muchas las razones por las que cualquier empresa que cuente con servicios informáticos necesita de manera regular llevar a cabo la realización de auditorías de seguridad.

En este sentido se debe ser consciente de que la seguridad cibernética constituye un tema cada vez más importante en el mundo digital de hoy.

Las amenazas son constantes y los ataques pueden ser devastadores para una empresa o individuo.

Las razones que justifican, por tanto, la realización de “pentesting” son muchas y muy variadas, desde cumplir con regulaciones hasta mejorar la confianza del cliente.

Sin embargo, también hay actuaciones, que si bien a veces se enmarcan dentro de lo que constituye una auditoria de seguridad que deben evitarse para asegurar resultados precisos y efectivos.

Algunos ejemplos comunes de ello vienen constituidos por el hecho de no definir objetivos claros o ignorar ciertas áreas críticas del sistema.

En definitiva, la situación actual de la ciberseguridad exige estar suficientemente informado sobre las últimas tendencias tecnológicas, junto con el hecho de tomar medidas preventivas, como pueden ser hacer auditorías regulares y realizar “pentestings” exitosos, lo que conlleva marcar la diferencia entre estar en una situación de vulnerabilidad ante posibles amenazas cibernéticas o tener una protección sólida contra ellas.

EL FRENTE JURÍDICO

Desde una perspectiva estrictamente legal, INCIBE[i], señala que, al lado de los factores puramente técnicos de la auditoria de seguridad, están también los de índole jurídico, que se deben tener en cuenta.

Así, No menos importante es que toda la información a la que se pudiera tener acceso el auditor de seguridad, deba permanecer bajo riguroso secreto mediante un contrato de confidencialidad, y en el caso de información personal se ha de redactar con el auditor un acuerdo específico como encargado para este tratamiento.

Por ello, a la hora de solicitar que realicen un pentesting a los sistemas informáticos que pueda permitir el acceso a información considerada como «secreto profesional» o datos personales, se debe dejar claro que no se podrá en ningún caso:

a). Obtener provecho ni causar prejuicio con la información descubierta.

b). Destruir la información que no sea necesaria para llevar a cabo el test y guardar de manera segura la que sí lo sea.

c). No divulgar ningún tipo de información obtenida o a la que se ha tenido acceso.

Por lo tanto, para contratar un servicio de pentesting, se debe redactar un contrato específico para este servicio y definir la manera correcta que no dé lugar a ninguna duda:

a). Las autorizaciones,

b). La información que está disponible,

c). La técnica que se utilizará para la intrusión,

d). El tratamiento de la información que se pueda obtener, en particular si fueran datos personales o información confidencial.

Como cualquier otra contratación tal como señala INCIBE no está de más, asegurarse que la empresa contratada que va a prestar los servicios de auditoría de seguridad ofrece las garantías suficientes y de que se realiza el seguimiento necesario durante y al finalizar el servicio.

[i] Cfr.: INCIBE. “¿Qué es el pentesting? Auditando la seguridad de tus sistemas”. 4 de julio de 2019. Obra citada.

Otras Columnas por Javier Puyol Montero: