Firmas

¿En qué consiste el «child grooming» [acoso sexual de menores por Internet] y qué medidas de prevención deben adoptarse?

![¿En qué consiste el «child grooming» [acoso sexual de menores por Internet] y qué medidas de prevención deben adoptarse?](https://confilegal.com/wp-content/uploads/2017/10/JAVIER-PUYOL-3.jpg.webp)

Javier Puyol es socio director de Puyol Abogados & Partners. Foto: Carlos Berbell/Confilegal.

28/1/2019 06:15

|

Actualizado: 13/12/2022 11:34

|

Actualmente, tal como se señala desde el Observatorio e Commerce & Transformación Digital, las redes sociales son un hecho social.

Y es que las nuevas tecnologías se están convirtiendo en una herramienta imprescindible, ahora también, entre la población más joven, que las dominan a la perfección y saben sacarle el máximo partido.

Sin embargo, un uso inapropiado de instrumentos como el móvil, o la tablet, o cualquier otro dispositivo móvil, para acceder a las redes sociales, expone a adultos y sobre todo a los menores, que no dejan de ser los más vulnerables, a ciertos e importantes riesgos, y como consecuencia de los mismos, debe tenerse muy presente que en la actualidad, existe no solo un aumento exponencial de delitos y fraudes a través de dispositivos móviles, sino también un incremento del acoso digital del que son víctimas tanto los adultos, como los propios menores, hecho que se denomina y es conocido como “grooming”[i].

El «child grooming», o acoso sexual de menores por Internet, es un conjunto o serie de conductas realizadas por un mayor de edad, generalmente adulto, utilizando Internet, en muchos casos las redes sociales, para atraer a menores de edad, con el objeto de ganarse su amistad o estableciendo una conexión emocional con el niño o menor de edad, con la finalidad de desinhibirle y poder abusar sexualmente de él, o bien para obtener imágenes de pornografía infantil, para consumo propio o para distribuirlas.

La finalidad de utilizar al menor para espectáculos exhibicionistas o elaboración de material pornográfico se puede superponer con la modalidad de “captación” de menores para tales fines, resultando de aplicación preferente este último delito (artículo 189.1.a del Código Penal) al estar penado más severamente[ii].

El Convenio del Consejo de Europa para la protección de los niños contra la explotación y el abuso sexual, hecho en Lanzarote el 25 de octubre de 2007, ratificado por España mediante Instrumento publicado en el BOE el 12 de noviembre de 2010, prevé en su artículo 23 la obligación de tipificar la proposición de encuentro con un niño mediante las tecnologías de la información y la comunicación, pero no explícitamente el “contacto” que refiere el artículo 183 ter 1 del Código Penal, como elemento diferenciador de lo que en sí es la propuesta de encuentro.

Tampoco lo exige la Directiva 2011/93/UE relativa a la lucha contra los abusos sexuales y la explotación sexual de los menores y la pornografía infantil y por la que se sustituye la Decisión marco 2004/68/JAI del Consejo en su art. 6, que también requiere únicamente la propuesta de encuentro con un menor.

Y ambos artículos son referentes de la vigente regulación española.

Por ello podría haberse prescindido de este elemento, aunque es cerito que se puede dar por sobreentendido en ambos textos en cuanto no puede haber propuesta sin contacto[iii].

UN DELITO INCLUIDO EN EL CÓDIGO PENAL

Tal como señala Martínez Sánchez, la solicitud sexual de menores empleando tecnologías de la información y comunicación, se incluye en nuestro Código Penal con la reforma del mismo operada por LO 5/2010 de 22 de junio, por la que se modificó la LO 10/1995 de 23 de noviembre, del Código Penal, castigándose en el artículo 183 bis CP el acceso al menor a través de Internet, del teléfono o cualquier otra tecnología de la información y la comunicación con finalidades sexuales, llegando la protección al menor de trece años, edad en la que se había fijado el consentimiento sexual.

Con la nueva reforma del CP operada por LO 1/2015, de 30 de marzo, la regulación contenida en el anterior artículo 183 bis CP ha pasado al artículo 183 ter CP, si bien se ha incrementado notablemente la edad del consentimiento sexual, que ahora es a los dieciséis años, consistiendo la acción típica en el uso de las TIC pretendiendo acceder al menor de dieciséis años con finalidad sexual (acceso carnal, producción de pornografía infantil…), sin que sea necesario, como tiene sentado la jurisprudencia del Tribunal Supremo, que dicho acceso finalmente se verifique para la consumación del delito, perfeccionándose el tipo por el mero hecho de realizar actos encaminados al acercamiento.

PENA DE CÁRCEL DE 1 A 3 AÑOS

Esta conducta se sanciona con la pena de prisión de uno a tres años o multa de doce a veinticuatro meses, imponiéndose en su mitad superior cuando el acercamiento se produce mediando coacción, intimidación o engaño, marco penológico que no ha experimentado variación con respecto a la anterior regulación en el artículo 183 bis CP. Con la nueva reforma además se ha introducido un segundo párrafo ex novo penando al que contacte con un menor de dieciséis años a fin de embaucarle para que le envíe mensajes, fotografías, imágenes…de contenido sexual de un menor, que se sanciona con penas de 6 meses a 2 años de prisión.

Esta última reforma tiene por finalidad reforzar la protección penal de los menores. La propia exposición de motivos justifica la reforma en la necesidad de reforzar la protección especial que dispensa el CP a este tipo de víctimas, y adaptar nuestra legislación al contenido de la Directiva 2011/93/UE del Parlamento Europeo y del Consejo, de 13 de diciembre de 2011, relativa a la lucha contra los abusos sexuales y la explotación sexual de los menores y la pornografía infantil y por la que se sustituye la Decisión marco 2004/68/JAI del Consejo[iv].

EXTRATEGIAS DEL ACOSADOR

Debe tenerse presente que, con carácter general, el acosador establece una relación por Internet con el niño o niña o menor de edad, para lo cual utiliza unas estrategias de acercamiento que pueden durar días o semanas, cuanto más dure la estrategia de acercamiento más va confiando en niño o el menor y se pueda establecer un lazo importante de amistad.

a). Obtener información del menor o del niño a través de Internet, por redes sociales, como Facebook, Badoo, Messenger, etc.

b). Generar un lazo de amistad con el menor o con el niño, haciéndose pasar por otro niño o niña de la misma edad.

c). Intento por parte del acosador para que el menor o el niño se coloque delante de la web-cam o cámara de su ordenador, para que se muestre desnudo o desnuda, se haga tocamientos, se masturbe o realice cualquier otra acción de contenido sexual.

d). Inicio de la fase de extorsión o ciber-acoso, a fin de obtener material pornográfico del niño o niña (delito de pornografía infantil) o bien el contacto físico con el menor o el niño[v].

CREA PERFILES FALSOS EN LAS REDES SOCIALES

Hace poco se publicaba la historia de una persona que había sido detenida por la Guardia Civil. Y en la misma se daba cuenta que el detenido utilizaba la técnica llamada del «child groominíg», y que en la práctica suponía que dicho individuo creaba en distintas redes sociales perfiles falsos en los que simulaba ser un adolescente con gustos similares a los de las menores con las que mantenía contacto.

Después las embaucaba durante varios días, hablando de aficiones e inquietudes en común. Cuando lograba empatizar con ellas, iba subiendo de tono sus conversaciones, solicitando finalmente imágenes íntimas bajo la falsa creencia por parte de las menores de que mantenían una relación sentimental de tipo virtual.

Cuando las víctimas querían romper la relación y dejar de mandar imágenes, este individuo las coaccionaba y las amenazaba con hacer públicas a través de Internet las fotografías que ya tenía en su poder, exigiendo que le enviaran otras nuevas más degradantes y vejatorias[vi].

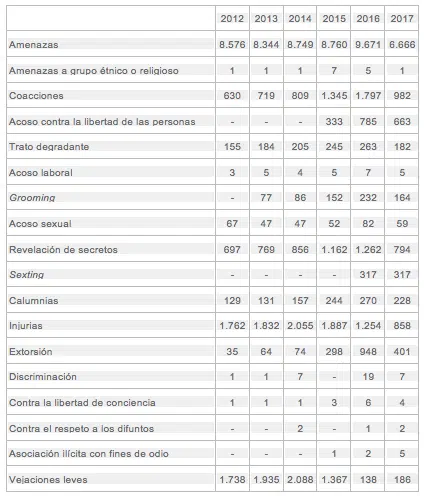

Conviene tener en cuenta las magnitudes de los delitos cometidos a través de internet, los cuales van en aumento de una manera desaforada, y ello en paralelo al uso que por parte de los ciudadanos se hace tanto de la red de redes, como de los dispositivos móviles, hecho tan generalizado en el momento presente, así recogiendo estadísticas gubernamentales, la tipología de los delitos por internet entre los años 2012 y 2017, han sido los siguientes[vii]:

Del análisis de estas estadísticas se deduce que el número de infracciones penales por acoso sexual a menores por internet,el denominado «grooming», se ha triplicado en los últimos años y ha pasado de los 77 detectados por las fuerzas de seguridad en 2013 a los 232 del año pasado, una cifra que se ha ido superado, y que alcanzará graves cotas de delincuencia y criminalidad.

MEDIDAS DE PREVENCIÓN

Ante ello, se hacen imprescindibles las medidas de prevención e información que pongan término a esta lacra social.

Y para ello, es necesario que para evitar este peligro los padres supervisen, con mucho respeto, el acceso de sus hijos a Internet: chat, mensajes instantáneos y charlas interactivas, así como su correo electrónico.

Es importante que los hijos entiendan que es parte del rol de su padre/madre preocuparse por su integridad y su bienestar.

Para enfrentar estos riesgos, la comunicación y la confianza con sus hijos serán siempre el camino más efectivo, y para ello, habitualmente estas medidas de prevención se articulan en las siguientes sugerencias y recomendaciones, efectuadas fundamentalmente a los padres:

a). Involucrarse más en el mundo de los hijos y aprender a manejar las nuevas tecnologías.

Esto ayudará a saber qué hacen los hijos cuando están conectados y los posibles riesgos a los que se enfrentan.

b). Recomendar a los hijos ignorar el «spam» (correo no deseado) y no abrir archivos que procedan de personas que no se conozca personalmente o no sean de su confianza.

c). Explicar a los hijos que existen programas capaces de descifrar las claves de acceso del correo electrónico, y que basta con entrar en conversación vía chat privado, o por medio de correo electrónico para posibilitar que esos programas puedan actuar.

d). En principio, hay que situar el ordenador de la casa en una habitación de uso común, donde se pueda tener un puntual conocimiento de los sitios que visitan los hijos.

Hay que evitar instalarlo en el dormitorio de los hijos menores, ya que allí es sumamente difícil supervisarlos u ejercer el correspondiente control sobre el uso que hagan del mismo.

e). No hay que instalar una webcam en el ordenador a libre disposición de sus hijos menores de edad. Y si esta viene de serie, seria conveniente taparla, por ejemplo, mediante una etiqueta o similar, de modo que se neutralice un uso indebido que puedan hacer terceros de la misma, por ejemplo, activándola de forma remota.

f). Hay que preguntar a los hijos sobre qué páginas web visitan, sobre las personas con las que hablan, y sobre qué temas lo hacen.

g). Es conveniente hablar y alertar sobre los riesgos que existen en el acceso y la navegación en Internet.

Que sea un mundo virtual no quiere decir que no pueda acabar afectándoles de manera negativa.

Por ello, apagar el ordenador no elimina necesariamente el problema o las circunstancias que les pueden perjudicar.

h). Hay que insistir en que no se deben revelar datos personales propios o de la familia o el entorno, a personas que se hayan conocido a través de los chats, Messenger, MySpace, Facebook, etc.

Y es procedente preguntar a los hijos de manera periódica por los contactos que van agregando a su cuenta de Messenger, WhatApps, u otro tipo de mensajería instantánea. ¿Quiénes son esas personas? ¿Dónde los han conocido?, y cualquier otra circunstancia relevante o que pueda afectar a los hijos.

i). Del mismo modo, es conveniente explicarles que nunca deben mandar fotos, ni videos suyos, ni de sus amigos a desconocidos, por mucha presión que reciban al efecto, o muy convincentes sean las explicaciones que les efectúen en sentido contrario.

j). Finalmente, entre otras muchas recomendaciones a llevar a cabo, es conveniente preguntar a los hijos si tienen alguna página donde tengan colgadas fotografías (v.gr. Instagram). En este sentido, es siempre aconsejable que no publiquen dichos menores fotografías al menos, provocativas.

Consecuentemente con ello, hay que solicitarles que lo enseñen o muestren,

En este sentido, tiene mucha lógica que estas páginas donde se cuelguen los álbumes de fotos lo sean en conjunto para toda la familia y no a título individual con relación exclusivamente a los hijos menores.

k). Del mismo modo, es necesario inculcar la importancia y la trascendencia que tiene la privacidad.

Ya que todos los datos, información, imágenes, videos y demás datos de carácter personal que se hagan públicos en Internet van a permanecer allí para siempre, y a disposición de todas las personas que lo quieran ver.

l). Y en todo caso, no permitir el acceso a terceros desconocidos a cualquier cuenta de correo que los menores tengan en redes sociales[viii].

Son muchas las bondades las que tiene Internet, y los dispositivos móviles, y una y otros han cambiado sustancialmente nuestras vidas, pero se debe ser consciente de los riesgos que se derivan de estas nuevas tecnologías, especialmente para las personas más vulnerables, que sobre todo son los menores de edad.

[i]Cfr.: Observatorio eCommerce & Transformación Digital. “Jóvenes y menores, las víctimas del child grooming”.

[ii]Cfr.: Vázquez & Apraiz y Asociados. “El acoso de menores por internet o child grooming”.

[iii]DE LA MATA BARRANCO, Norberto Javier. Child Grooming (II) ¿Qué elementos definen el delito? Lecciones de Derecho Penal. 24 de febrero de 2017.

[iv] MARTINEZ SANCHEZ, María Teresa. “El acceso a menores con fines sexuales a través de las TIC: delito online child grooming y embaucamiento de menores, tras lareforma del CP por la LO 1/2015”. El derecho.com. 20 de abril de 2017.

[v]Cfr.: Vázquez & Apraiz y Asociados. Obra citada.

[vi]Cfr.: La Información. “Qué es el child grooming?”. 19 de mayo de 2016.

[vii]Cfr.: Datos facilitados por el Gobierno de España, y publicados por la Agencia EFE. El año 2017 solo abarca hasta el mes de agosto de dicho año.

[viii]Cfr.: http://noticiasunder.blogspot.com/2009/11/grooming.html, citada por SUMMERS ELIAS, Miguel. En el Blog de Informática legal. 16 de noviembre de 2009.

Otras Columnas por Javier Puyol Montero: